A Ginnoslab biztonsági cég kutatói fedeztek fel egy olyan támadási módszert, ami a telefonok SIM-kártyáit használja ki. A WIBattack névre keresztelt metódussal az elkövetők nem csak a mobil helyét követhetik, de át is vehetik az irányítást főbb funkciói felett. A szakértők elmondása szerint a támadás magába a SIM-kártyába épített, kevésbé ismert alkalmazás, a Wireless Internet Browser (WIB) adta lehetőségekkel él vissza.

A támadóknak elég mindössze egy SMS-t küldeniük a célpont készülékére ahhoz, hogy utasításokat adjanak a SIM-kártyának. Sikeres támadás után lekérhetik a helyadatokat, SMS-t küldhetnek, hívást kezdeményezhetnek az eszközről, átirányíthatják a böngészőt adathalász oldalakra. A WIBattack jeleire még 2015-ben figyeltek fel a szakértők, de eddig még nem hozták nyilvánosságra a létezését.

A Ginno Security szerint több százmillió mobil van kitéve veszélynek, bár más biztonsági szakértők kisebbnek ítélik meg az áldozatok körét.

Szeptemberben már egy másik, hasonló elven működő sebezhetőséget is feltártak az AdaptiveMobile Security kutatói, amit Simjacker névre kereszteltek, és több mint 30 ország felhasználóit érinti, összesen több mint egymilliárd készüléket. Az eddigi vizsgálatok alapján ezzel ténylegesen is visszaélt egy privát vállalat, akik vélhetően kormányzati megbízásból kémkedtek politikai szereplők és újságírók után. Ez esetben is egy SIM-be épített, S@T Browser nevű programon keresztül férkőzhettek be a rosszakarók a készülékre.

A jó hír, hogy a WIBattack-kal kapcsolatban ilyenről még nem tudnak egyelőre, a rossz pedig, hogy a végfelhasználók maguk nem nagyon tudnak védekezni. Egyedül annyit tudnak tenni, hogy a SIM-kártyákat lecserélik a fent említett beépített szoftvereket nem tartalmazó változatra.

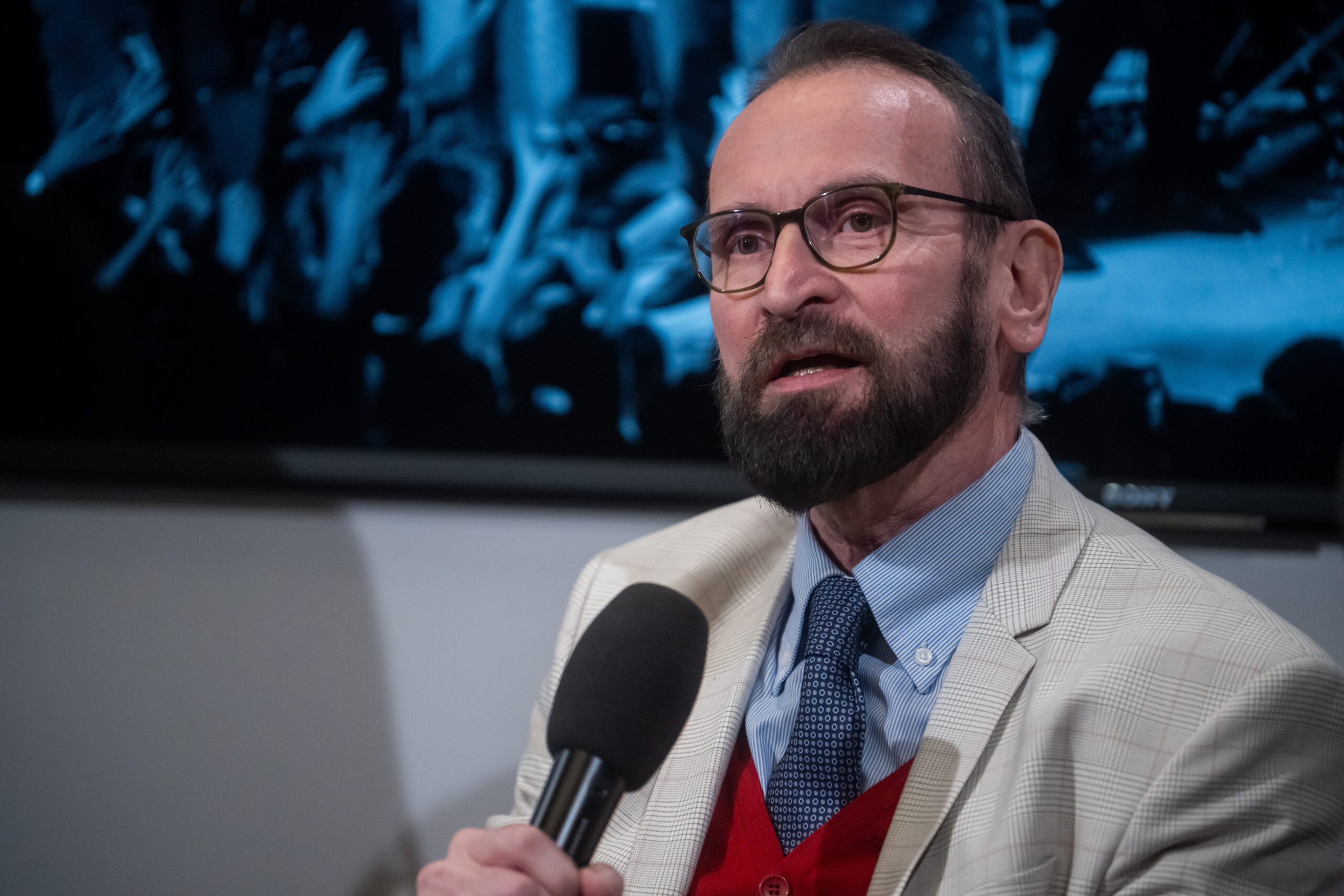

(Kiemelt kép: iStock)