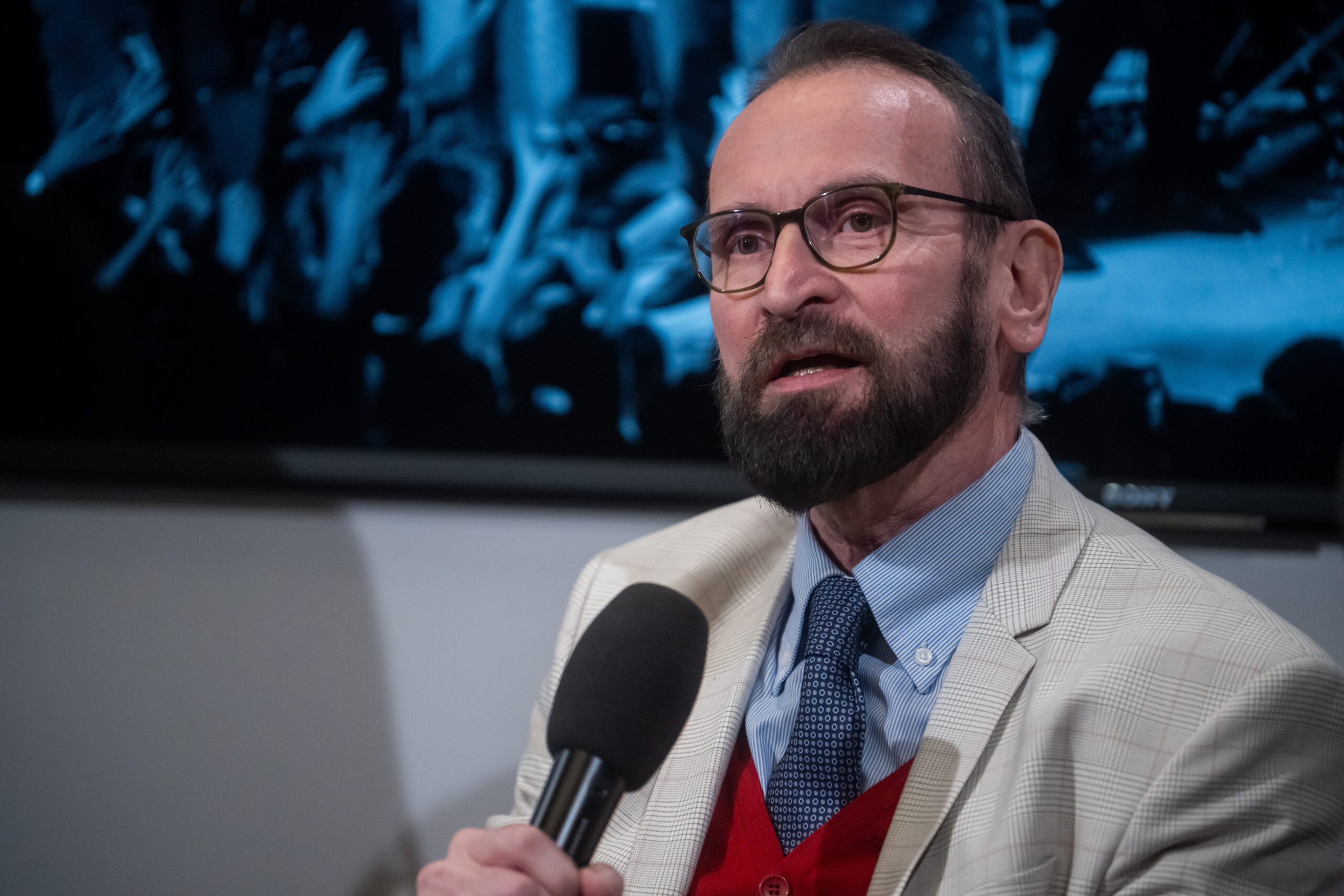

A Cisco Talos közzétette éves jelentését, ami a 2018-as fenyegetettségi helyzetre tekint vissza, elemezve és kiemelve az elmúlt év néhány legveszélyesebb fenyegetését. Ács György, a Cisco regionális hálózatbiztonsági szakértője a 18 ország 3 200 biztonsági szakértőjének bevonásával készült kutatást ismertetve kiemelte:

a kiberbűnözők legelterjedtebb támadási felülete még mindig az e-mail.

Az e-mailes támadások azért olyan népszerűek továbbra is, mert még mindig ez a leghatékonyabb támadási forma. Az adathalászat és a felelőtlen felhasználói magatartás (például rosszindulatú hivatkozásokra kattintás az e-mailben vagy egy weboldalon) továbbra is magas, és a megkérdezettek egyik legnagyobb problémája. Az ezzel kapcsolatos aggodalom mértéke az elmúlt három évben nem változott.

A levelekkel jöhet a baj -

Fotó: Thinkstock

A levelekkel jöhet a baj -

Fotó: Thinkstock

Csordás Szilárd, a vállalat IT biztonsági tanácsadója pozitív fejleménynek nevezte, hogy az üzemeltetők egyre nagyobb figyelmet fordítanak a hálózati forgalmuk részletes monitorozására. Ugyanakkor az IT biztonsági területet is sújtó szakemberhiány miatt a kiszervezés, valamint az integrált és automatizált megoldások is előtérbe kerülnek.

A tudatosság növelésével kapcsolatban elmondta: az a munkatárs, aki már megnyitott egy gyanús linket, mögötte egy figyelmeztetéssel, miszerint ez egy phishing támadás lehetett volna, nem felejti el az esetet és tudatosabbá válik.

A pénzszerzés a fő cél, de már nem menő a zsaroló

A 2018-ban lezajlott támadások többsége a pénzszerzésre irányult, amely továbbra is a támadók elsődleges motivációja. A zsarolóvírusos (ransomware) támadásokat viszont a kriptovaluta bányászat váltotta fel. Bár a zsarolóvírusok az elmúlt években nagy ismertségre tettek szert, de anyagi szempontból nem voltak feltétlenül hatékonyak: csak az áldozatok kis százaléka fizette ki a váltságdíjat, és ezek csak egyszeri bevételt jelentettek a kiberbűnözőknek.

A rosszindulatú cryptomining tevékenység ugyanakkor gyakran a háttérben zajlik a felhasználó tudta nélkül, így kevésbé valószínű, hogy felkelti a hatóságok figyelmét. Mint minden számítógépes szoftver, a cryptomining is hatással van a rendszer teljesítményére, valamint a tevékenység extra energiát is igényel. Lehet, hogy egyetlen gép esetében elenyésző a költség, de egy vállalat minden végpontját figyelembe véve jelentős növekedés várható az energiaköltségek területén.

A zsarolók nem voltak

anyagilag túl hatékonyak - Forrás: AFP

A zsarolók nem voltak

anyagilag túl hatékonyak - Forrás: AFP

Továbbá a szabályozásoknak való megfelelés szempontjából is komoly következményekkel járhat, ha a kriptovaluta bányászók a vállalat hálózatán keresztül tesznek szert bevételre. Ez különösen igaz a pénzügyi szektor esetében, ahol szigorú szabályok vonatkozhatnak a vállalati forrásokból származó bevételekre, függetlenül attól, hogy a felelősök tudatában vannak-e a káros tevékenységnek.

Azonban a legnagyobb probléma, hogy a hálózat üzemeltetői számára észrevétlen cryptomining fertőzés rávilágít a vállalati biztonságon tátongó résekre, amelyeket a támadók más célokra is felhasználhatnak.

Tarolnak a moduláris támadások

A moduláris támadások manapság egyre népszerűbbek. Ezeket a kiberbűnözők az igényeikre képesek szabni, így a támadási módszer a fertőzött eszköztől és a támadás tervezett céljától függően alakítható.

Az Emotet bank trójai program mellett a VPNFilter is a 2018-ban "sikerrel" lezajlott moduláris támadások közé sorolható. Ez utóbbi 54 országban legalább félmillió eszközt fertőzött meg. Lehet, hogy a VPNFilter már a múlt, azonban a biztonsági rések továbbra is megtalálhatók az IoT eszközökben. Elkerülhetetlen, hogy a jövőben ismét megjelenjen egy IoT eszközöket célzó fenyegetés, ezért elengedhetetlen lesz a berendezések átfogó védelme.

Fotó: Thinkstock

Fotó: Thinkstock

De nagy trend volt idén támadások terén még a Mobile Device Management (MDM) használata, ami lehetővé teszi a szervezetek számára, hogy ellenőrizzék a hálózatra csatlakozó mobileszközeiket. A Cisco Talos 2018-ban felfedezte, hogy ez a technológia kibertámadásokra is lehetőséget nyújt: az általuk feltárt esetben Indiában lévő eszközöket "törtek fel" egy nyílt forráskódú MDM rendszer használatával.

A támadóknak sikerült rosszindulatú profilokat juttatniuk az eszközökre, és olyan alkalmazásokat telepíteniük, amelyek célja az adatok lehallgatása, az SMS üzenetek ellopása, a fényképek és a kapcsolatok letöltése, valamint az eszközök földrajzi nyomon követése volt.

Érdekes ellentmondás, hogy a rosszindulatú MDM elleni legjobb védelem a legitim MDM. A szervezeteknek gondoskodniuk kell arról, hogy a vállalati eszközökre kizárólag olyan profilok kerüljenek, amelyek nyomon követhetők és megakadályozhatják a rosszindulatú profilok vagy a külső alkalmazásboltokból származó programok telepítését.